Test d'Intrusion - Pentest

Un test d’intrusion, également appelé Pentest, est une méthode d’évaluation de la sécurité informatique qui consiste à simuler une attaque informatique (cyberattaque) contre un système ou un réseau pour identifier les vulnérabilités et les faiblesses potentielles.

Simulation d'attaques

Identifier les vulnérabilités

Rapport d'analyse

Explications détaillées

L’objectif est de déterminer si un attaquant malveillant (hacker) pourrait pénétrer dans le système ou le réseau, et évaluer le niveau de sécurité existant, permettant de détecter, prévenir ou contrer la cyberattaque.

Le Pentest permet d’identifier les failles possibles d’un périmètre défini, de proposer des corrections et des recommandations.

Notre équipe d’experts en Cybersécurité possèdent des certifications les plus avancées, telles que: CEH (Certified Ethical Hacker), OSCP (Offensive Security Certified Professional) ou CISSP.

En fonction de vos besoins, un test d’intrusion peut être effectué sur un ou plusieurs environnements de votre système d’information, comme par exemple :

- ✓ Test d’intrusion interne : votre infrastructure informatique, vos serveurs, bases de données ou postes de travail

- ✓ Test d'intrusion externe : sites web, les serveurs de messagerie ou les actifs accessibles depuis Internet

- ✓ Test d’intrusion des applications web : identifier les vulnérabilités en se basant sur le guide OWASP

- ✓ Test d’intrusion mobile : couvrant les systèmes d'exploitation mobiles tels qu'Android et iOS

- ✓ Test d’intrusion des API : identifier les vulnérabilités dans les API, le schéma de l'API

Ou encore Pentest, WiFi, IoT, Blockchain etc..

A noter qu’il existe trois types de test d’intrusion:

Mode “Boîte Noire” / Black-Box

Vérifiez les vulnérabilités de votre Système d’Information interne/externe, site marchand,application ou API sans aucune information préalable (comme un véritable Hacker).

Mode “Boîte Grise” / Grey-Box

Le Pentesteur se positionne soit en tant que collaborateur de l’entreprise ayant accès interne limité, soit en tant qu’un hacker ayant réussi à accéder à un compte utilisateur de l’entreprise.

Mode “Boîte Blanche” / White-Box

Simulez l’activité d’intrusion d’un adversaire interne, disposant d’une bonne connaissance de votre environnement avec droit d’accès légitime.

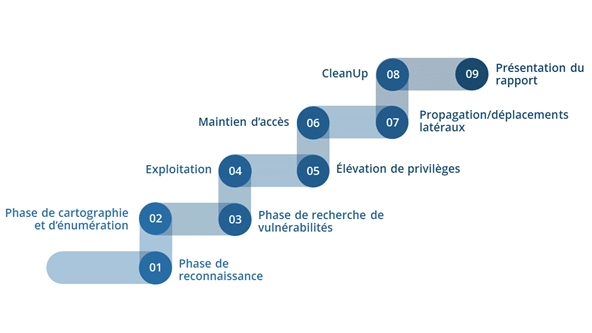

Les principales étapes d’un Test d’Intrusion consistent à :

A l’issue du test d’intrusion, un rapport vous sera remis avec les points de contrôle analysés, les vulnérabilités ou points forts identifiés au regard de chaque point de contrôle et les recommandations associées.

A noter qu’un Test d’Intrusion doit être réalisé périodiquement pour s'assurer que les applications, systèmes restent sécurisés face aux nouvelles menaces et aux changements technologiques.

Contactez-nous dès maintenant pour vous protéger contre les cybermenaces !