Intégration

Sécurité des API

Sécurité des API

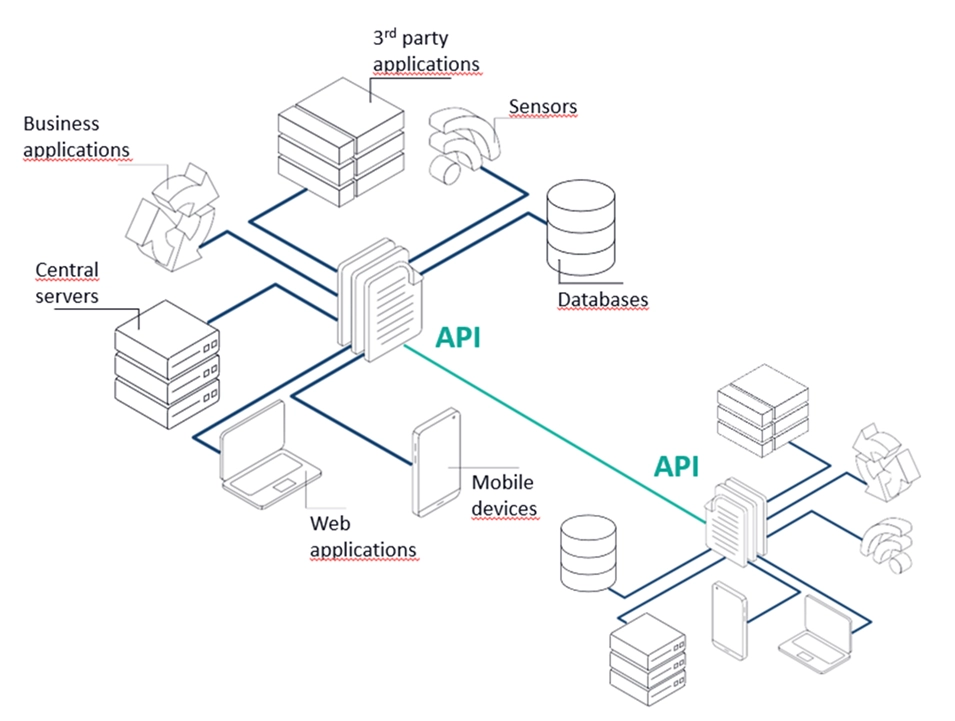

Les API sont essentielles dans le développement logiciel moderne, mais elles peuvent également présenter des risques de sécurité si elles ne sont pas correctement protégées.

Contrôle du trafic

Protection des API

Mécanisme de blocage

Explications détaillées

Le nombre d’API s’est considérablement développé au cours de ces dernières années. Mais malheureusement, les acteurs malveillants ont également trouvé des opportunités à cette situation, à tel point que le Cabinet de Conseil Gartner affirme qu’en 2023 les API ont été le premier vecteur d’attaque des Cyber Attaquants.

Pour pallier au risque de Cyberattaques sur les API, nous préconisons d’utiliser une solution type “Gateway”, afin de contrôler le trafic entrant et sortant des requêtes API. Cette “Gateway” peut également servir pour contrôler le risque lié aux communications internes, entre les API du réseau, afin d’éviter toute fuite d’information, ou injection de code malveillant (“East to West Traffic”). Il est vrai que le WAF (Web Application Firewall), peut aider à contrôler le trafic entrant, mais ne protège pas le trafic back-end vers l’utilisateur, et/ou le trafic interne des API.

Description succincte de la solution:

L’API Security Gateway (PAS) est une passerelle qui protège les API grâce à une analyse en profondeur de la communication (Deep Packet Inspection). En effet, afin de pouvoir analyser en détail le trafic HTTP/HTTPS, le PAS utilise une attaque “amicale” appelée “Man-in-the-Middle” (MITM) afin de pouvoir intercepter les flux entrants/sortants de la requête Http/Https (client-serveur) de l’API.

De ce fait, le PAS effectue une analyse détaillée de chaque requête API afin de détecter des anomalies entre le “Schéma de l’API” et le contenu de la requête…

En cas avéré d’anomalie du contenu de la requête, la syntaxe ou le résultat de la requête, une alerte peut être envoyée à l’équipe de sécurité. Par ailleurs, en cas d’incident majeur détecté, il est possible de mettre en place un mécanisme de blocage semi, voire entièrement automatisé pour contenir la menace et ne pas laisser passer la requête.

Le PAS est un proxy transparent HTTP/HTTPS, et supporte les protocoles REST/SOAP. Par ailleurs, le PAS peut s’installer soit en mode “écoute” soit en mode “miroir” entre le trafic du Client et l’API au niveau du Backend.

Enfin, il est possible d’activer le chiffrement TLS du flux et exporter les logs des connexions à un SIEM ou outil de Big Data pour une analyse forensics.

Avec le PAS vous pourrez prémunir vos applications des attaques les plus courantes figurant au Top dix des risques liés aux API (OWASP Top 10 Vulnerabilities).

Exemple : OWASP Top 10 Vulnerabilities

- Les attaques par déni de service (DoS) ou par déni de service distribué (DDos)

- Vol de données par le biais d’attaques MITM

- Authentification et faible autorisation

- Injection de code SQL

- Cross-Site Scripting (XSS)

Pour plus de renseignements, veuillez nous contacter en utilisant l’une des options ci-dessous :